Angreifer verstehen

Um sich effektiv zu verteidigen, muss jeder IT-Verantwortliche zuerst seinen Feind – den Hacker – verstehen. Erfahren Sie, wie Angreifer denken, Schwachstellen aufspüren und ausnutzen, und setzen Sie die gleichen Tools und Techniken selbst ein. In praktischen Übungen mit unserem ATTACK-Team übernehmen Sie die Rolle eines gutartigen Angreifers und lernen Schritt für Schritt, wie Cyberkriminelle in Unternehmen eindringen. So entwickeln Sie die Fähigkeit, potenzielle Schwachstellen in Ihrem eigenen Unternehmen zu erkennen und Angriffe bereits im Ansatz zu verhindern.

Verteidigung lernen

Nachdem Sie die Denkweise von Hackern verstanden haben, wechseln Sie die Seiten und werden selbst zum Verteidiger. Gemeinsam mit erfahrenen Administratoren und Sicherheitsexperten aus unserem DEFENSE-Team entwickeln Sie Strategien, um Ihre Systeme zu härten und Angreifern jede Erfolgschance zu nehmen. Mit bewährten Methoden und Tools lernen Sie in praktischen Übungen, wie Sie Cyberangriffe nicht nur verhindern, sondern selbst bestimmen, wie sie enden. Sie erhalten alle notwendigen Werkzeuge, um Ihr Unternehmen proaktiv zu schützen und Ihre IT-Infrastruktur langfristig abzusichern.

Ihre Anforderungen an uns

Schwachstellen im eigenen Unternehmen selbst finden. Sie erwarten von uns, dass wir Ihnen zeigen, wie Hacker Schwachstellen in Netzwerken erkennen und ausnutzen. Sie möchten lernen, diese Tools und Techniken selbst anzuwenden, um potenzielle Risiken in Ihrem Unternehmen eigenständig zu identifizieren, bevor Angreifer sie nutzen.

Verteidigungsstrategien entwickeln. Sie suchen nach bewährten Methoden und erfahrenen Experten, die Ihnen zeigen, wie Sie Ihre Systeme effektiv härten können. Sie möchten wissen, welche Tools und Strategien erfolgreich sind, um Angreifern die Grundlage für einen erfolgreichen Angriff zu entziehen und Ihre Systeme nachhaltig zu sichern. Dabei soll eine "Zero Bullshit Policy" dafür sorgen, dass wir uns auf relevanten Inhalt reduzierne.

Praxisorientiertes Training. Sie möchten nicht nur Theorie, sondern praxisnahe Inhalte, die Sie direkt umsetzen können. Unsere Kunden erwarten von uns Zugang zu interaktiven Labs, wie denen von HackTheBox, in denen sie das Gelernte so oft und intensiv üben können, wie sie möchten. Sie erwarten, dass wir dabei auf Ihre konkreten Anforderungen eingehen und Ihnen Lösungen bieten, die in der Praxis bestehen.

Unsere Anforderungen an Sie

Wir suchen Teilnehmer, die bereits fundierte Erfahrung in der IT-Administration mitbringen und ein solides Verständnis für Netzwerke und Systeme besitzen. Sie wissen, dass erfolgreiche Cyberangriffe selbst große Unternehmen in kritische Situationen bringen können, und sind hochmotiviert, dies zu verhindern.

Sie sind sich bewusst, dass klassische Schutzmaßnahmen wie Firewalls, Antivirus oder beliebige andere blinkende Boxen allein nicht ausreichen, um Angreifer aufzuhalten. Stattdessen möchten Sie lernen, wie eine wirklich effektive Verteidigungsstrategie aussieht, und sind bereit, Ihre Fähigkeiten aktiv zu erweitern und anzuwenden.

Sie haben eine Leidenschaft für die Themen Angriff und Verteidigung und wollen die Denkweise von Hackern verstehen, um Ihre Systeme bestmöglich abzusichern. Der Gedanke, Schwachstellen aufzudecken und durch gezielte Maßnahmen zu schließen, fasziniert Sie und treibt Sie an.

Attack & Defense I

EUR 2.790,-

exkl. Mwst.

- Exposition ihres Unternehmens im Dark-/ Internet

- (un)erlaubte Zugriffsmethoden auf ihr Netz

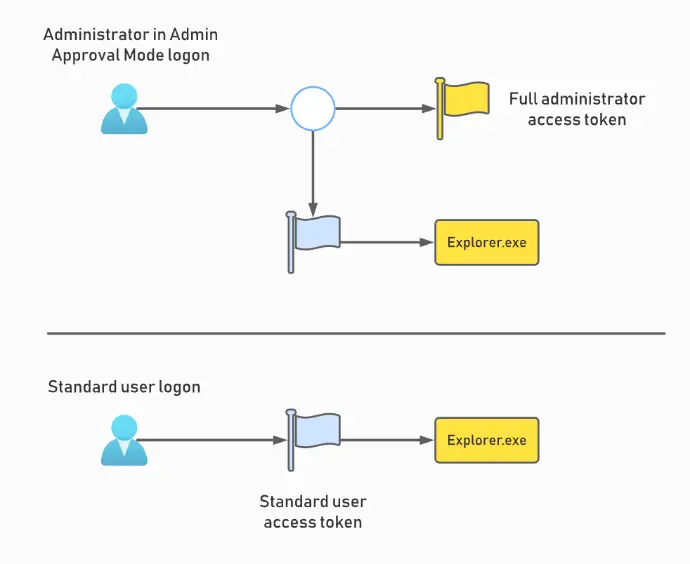

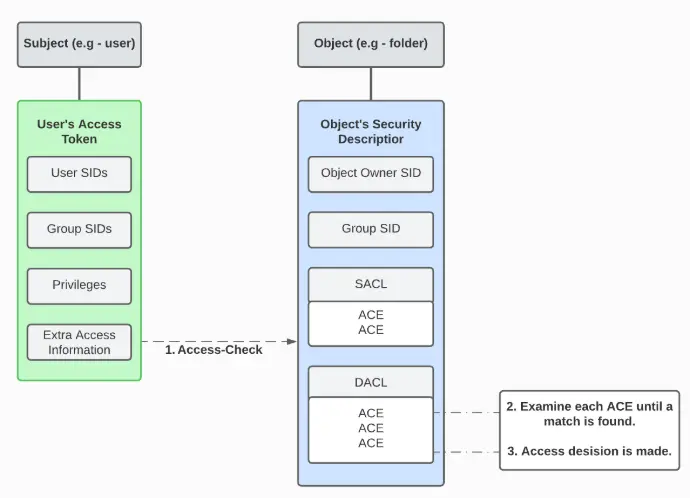

- Wie User (nicht mehr) Rechte & Zugriff eskalieren

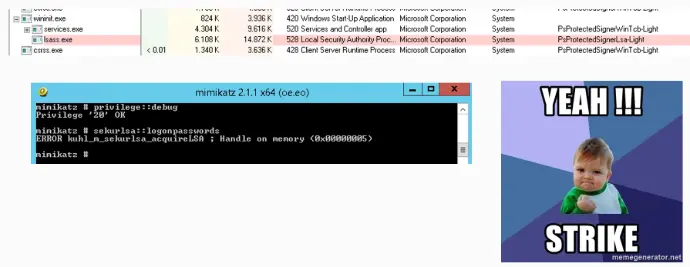

- Finden und härten sensibler Kennwörter

- Verteidigungs und Hardening-Konzepte

Attack & Defense II

EUR 2.990,-

exkl. Mwst.- Gefährliche Rechte & Services im Active Directory

- Credentials in im Enterprise-Netzwerk

- Kerberos Security & Hardening

- Lateral Movement Methoden

- Persistenzen im Unternehmen reduzieren

David Winkler

Geschäftsführer und Gründer

Über 15 Jahre Erfahrung in der Administration von Windows- und Linux-Netzwerken mit. Als Gründer seines ersten Unternehmens für Penetration Testing im Jahr 2004 und der Strong-IT seit 2011 hat er 100+ Unternehmen erfolgreich dabei unterstützt, sich effektiv gegen Hackerangriffe zu verteidigen.

Matteo Longo

Lead Team ATTACK

Mit mehr als 20 Jahren Erfahrung als Netzwerkingenieur, Systemadministrator und technischer Security-Trainer bringt Matteo Longo umfassendes Wissen in die Offensive-Security ein. Als Leiter des Team ATTACK verantwortet er alle Penetration-Tests bei unseren Kunden und führt zudem Vorträge und Workshops bei Strong-IT durch.

Bernhard Neuner

Lead Team DEFENSE

Über 20 Jahren Erfahrung in der Administration großer Enterprise-Netzwerke. Als Leiter des Team DEFENSE entwickelt und implementiert er Verteidigungsstrategien, die in zahlreichen Unternehmen in Österreich erfolgreich vor Hackerangriffen schützen.

Patrick Köll

Leiter Hunting & Incident Response

Patrick Köll verantwortet den Aufbau und die Leitung der MDR- und SOC-Services bei Strong-IT. Mit seiner Expertise in der Erkennung und Abwehr von Angriffsversuchen setzt er erfolgreich auf eine Kombination aus integrierten Bordmitteln, CrowdStrike und Velociraptor sowie einer Vielzahl von Open-Source-Tools.